42 nghìn trang web mạo danh các thương hiệu nổi tiếng được sử dụng để gài bẫy người dùng

Một nhóm tin tặc có tên Fangxiao đã tạo ra một mạng lưới khổng lồ gồm hơn 42 nghìn tên miền website mạo danh các thương hiệu nổi tiếng để chuyển hướng người dùng đến các trang web, ứng dụng quảng cáo, trang web hẹn hò hoặc quà tặng miễn phí.

Các tên miền mạo danh được sử dụng nhằm tạo lưu lượng truy cập khổng lồ giúp tạo doanh thu quảng cáo cho các trang web của Fangxiao hoặc tăng lượng khách truy cập cho những “khách hàng” đã mua lưu lượng truy cập từ nhóm. Theo một báo cáo chi tiết của Cyjax (công ty tình báo về các mối đe dọa bảo mật kỹ thuật số của Anh), nhóm tin tặc này đến từ Trung Quốc và hoạt động từ năm 2017, chúng đã giả mạo hơn 400 thương hiệu nổi tiếng từ lĩnh vực bán lẻ, ngân hàng, du lịch, dược phẩm, vận tải, tài chính và năng lượng. Trong đó bao gồm: Coca Cola, McDonald's, Knorr, Unilever, Shopee, Emirates,… với nhiều trang web giả mạo và có nhiều tùy chọn ngôn ngữ khác nhau. Thông thường, các nạn nhân của Fangxiao khi truy cập vào các trang web giả mạo sẽ được chuyển hướng đến các trang web lây nhiễm trojan Triada hoặc một số phần mềm độc hại khác.

Cách thức thu lợi nhuận của Fangxiao

Để tăng lượng truy cập lớn cho khách hàng và các trang web của riêng mình, Fangxiao đăng ký khoảng 300 tên miền mạo danh thương hiệu mới hàng ngày. Kể từ đầu tháng 3/2022, nhóm tin tặc này đã sử dụng ít nhất 24 nghìn tên miền để quảng cáo các giải thưởng giả nhằm đánh lừa người dùng.

Một trong những trang tặng quà giả mạo được Fangxiao xây dựng

Hầu hết các trang web này sử dụng các tên miền cấp cao (Top Level Domain - TLD) ".top", ".cn", ".cyou", ".xyz", ".work" và ".tech". Các trang web được ẩn đằng sau Cloudflare và được đăng ký thông qua GoDaddy, Namecheap và Wix. Người dùng khi truy cập các trang web này thông qua quảng cáo trên thiết bị di động hoặc sau khi nhận được tin nhắn WhatsApp có chứa liên kết, thường sẽ được đưa ra những ưu đãi đặc biệt hoặc thông báo cho người nhận rằng họ đã giành được một giải thưởng nào đó.

Sau khi người dùng truy cập vào các miền giả mạo thì sẽ được chuyển hướng truy cập đến một miền khảo sát. Trong một số trường hợp, việc hoàn thành khảo sát dẫn đến việc tải xuống một ứng dụng mà người dùng được yêu cầu khởi chạy và tiếp tục mở trong ít nhất 30 giây, đủ thời gian để giúp chúng đăng ký người dùng mới dưới sự giới thiệu của Fangxiao.

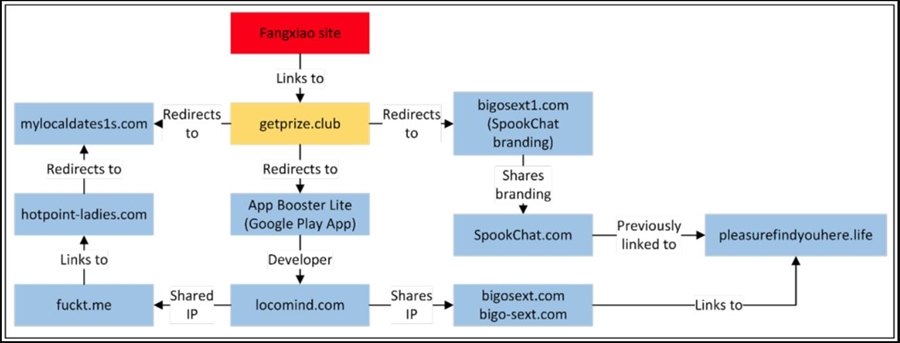

Biểu đồ chuyển hướng người dùng đến các trang web khảo sát

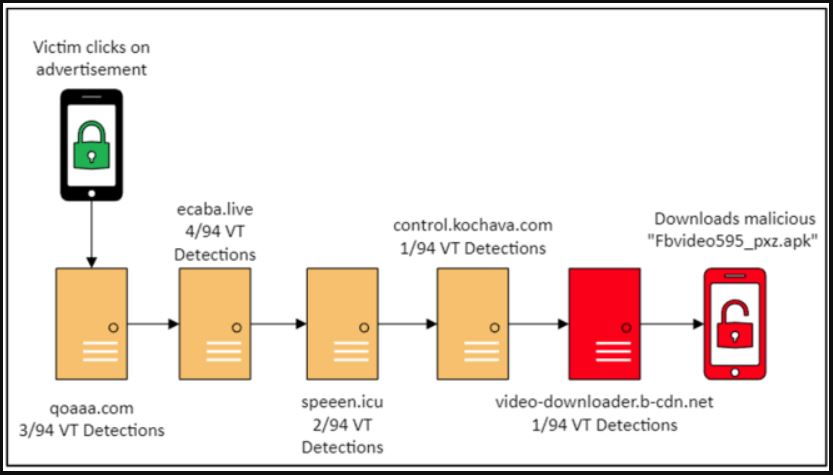

Các trang đích cũng lưu trữ các quảng cáo từ ylliX mà Google và Facebook đã đánh dấu là "đáng ngờ" khi nhấp vào chúng sẽ dẫn đến một chuỗi chuyển hướng riêng biệt. Đường dẫn chuyển hướng phụ thuộc vào vị trí của người dùng (địa chỉ IP) và tác nhân người dùng, dẫn đến việc tải xuống trojan Triada, Amazon thông qua các liên kết, trang web hẹn hò giả mạo và lừa đảo thanh toán qua SMS.

Chuỗi chuyển hướng người dùng dùng dẫn đến nhiễm mã độc Triada

Một mục đích khác của Fangxiao là cửa hàng Goolge Play với ứng dụng App Booster Lite – RAM Booster, một công cụ tăng cường hiệu suất cho các thiết bị Android với hơn 10 triệu lượt tải xuống. Cyjax cho biết ứng dụng này không có chức năng độc hại, nhưng nó yêu cầu người dùng phê duyệt quyền truy cập vào các quyền cá nhân và chúng sẽ thực hiện số lượng lớn quảng cáo ứng dụng trên mức trung bình thông qua các cửa sổ bật lên và rất khó đóng. Người dùng có thể tìm thấy danh sách đầy đủ các miền do Cyjax tìm thấy để sử dụng trong chiến dịch này của Fangxiao tại đây.

Kết luận

Cuộc điều tra của Cyjax mang lại một số thông tin cho thấy Fangxiao là một nhóm tin tặc đến từ Trung Quốc, thông qua việc chúng sử dụng tiếng Trung trong một số bảng điều khiển được hiển thị. Tuy nhiên, ngoài một số địa chỉ email được liên kết với các diễn đàn hack như OGUsers thì không có thêm manh mối nào về danh tính của nhóm tin tặc này. Ngoài ra, hiện tại vẫn chưa biết liệu hoạt động quy mô lớn này sử dụng nhiều trang web giả mạo để thu hút nạn nhân nhằm đánh cắp thông tin và sử dụng vào mục đích xấu hay Fangxiao chỉ đơn thuần sử dụng các trang web đó để kiếm lợi nhuận.

BBT